Teknik Failover adalah suatu teknik jaringan dengan memberikan dua jalur koneksi atau lebih dimana ketika salah satu jalur mati, maka koneksi masih tetap berjalan dengan disokong oleh jalur lainnya. Teknik failover ini cukup penting ketika kita menginginkan adanya koneksi jaringan internet yang handal.

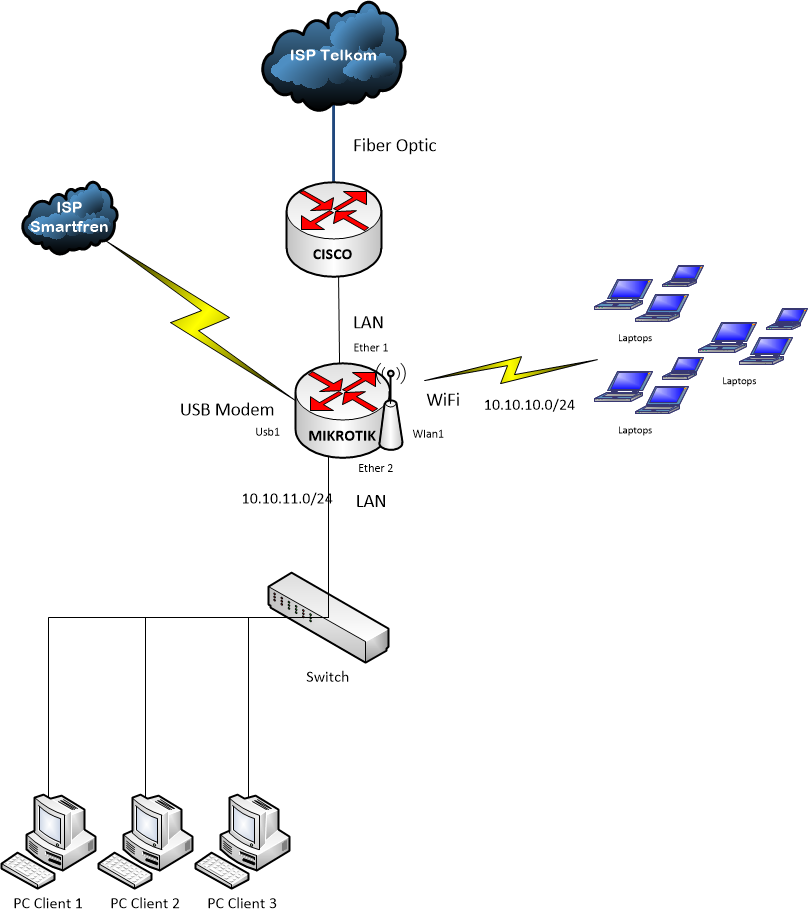

Tutorial Failover 2 Koneksi Internet di Mikrotik yang akan saya bahas kali ini sedikit spesial, karena bukan seperti failover yang biasanya. Jadi disini saya akan membuat jaringan internet dengan menggunakan 2 koneksi, yaitu koneksi utama menggunakan Fiber Optic dan koneksi cadangan dengan

Modem USB. Secara umum topologi jaringannya seperti berikut :

Teknik failover yang akan saya gunakan kali ini adalah dengan membuat koneksi dari Fiber Optic sebagai Jalur utama dan ketika jalur utama mati (down) maka koneksi akan langsung pindah ke jalur cadangan. Dan jika koneksi utama kembali normal (up) maka koneksi akan kembali pindah ke jalur utama. Hal ini tidak dapat dilakukan dengan menggunakan teknik Failover biasa yang hanya menggunakan ping check gateway pada Route.

Untuk menerapkan teknik ini saya menggunakan perpaduan beberapa tools di Mikrotik, yakni Script, Netwatch, dan Check gateway pada Route. Oke langsung saja menuju Tutorial Failover 2 Koneksi Internet di Mikrotik. Disini saya tidak akan membahas caranya dari awal, tapi langsung ke inti cara failover nya.

1. Pastikan kedua koneksi internet yang akan anda gunakan sudah berjalan dengan baik di Mikrotik.

2. Masuk ke System --> Script --> Add. Tambahkan 2 Script Mikrotik berikut :

Script Failover :

:if ([/ip route get [/ip route find comment="utama"] disabled]=yes) do={/ip route enable [/ip route find comment="utama"]} else={/ip route disable [/ip route find comment="utama"]}

Script kembali ke jalur utama :

:if ([/ip route get [/ip route find comment="utama"] disabled]=yes) do={/ip route enable [/ip route find comment="utama"]}

3. Buat rule Netwatch. Masuk ke Tools --> Netwatch --> Add. Buat dua rule berikut :

Netwatch Failover :

[Tab Host]

- Host : 8.8.8.8

- Interval : 00:00:03

- Timeout : 1000 ms

[Tab Down]

On Down : failover (sesuaikan dengan nama script nya)

Netwatch Kembali ke jalur utama :

[Tab Host]

- Host : 8.8.8.8

- Interval : 00:00:03

- Timeout : 1000 ms

[Tab Up]

On Up: back2main (sesuaikan dengan nama script nya)

4. Edit tabel routing mikrotik. Masuk ke IP --> Routes. Buat seperti gambar berikut ini :

Route untuk jalur utama :

Buat secara manual route untuk jalur utama dengan konfigurasi :

- Dst Address : 0.0.0.0/0

- Gateway : ether1 (pilih interface yang terhubung ke jalur utama)

- Distance : 1

- Check Gateway : ping

- Yang paling penting adalah buat comment. Klik menu Comment --> isikan : utama

Route untuk jalur cadangan :

Buat secara manual route untuk jalur utama dengan konfigurasi :

- Dst Address : 0.0.0.0/0

- Gateway : smartfren (pilih interface yang terhubung ke jalur cadangan)

- Distance :2

- Yang paling penting adalah buat comment. Klik menu Comment --> isikan : cadangan

Route untuk ping netwatch :

Buat route untuk jalur ping Netwatch dengan konfigurasi :

- Dst Address : 0.0.0.0/0

- Gateway : ether1 (pilih interface yang terhubung ke jalur utama)

- Distance : 1

5. Konfigurasi sudah selesai. Sekarang coba cek konfigurasi nya sudah bisa berjalan dengan baik apa belum. Caranya dengan lakukan ping ke google, dan coba matikan koneksi jalur utama. Jika konfigurasi benar, maka ping akan timeout untuk beberapa saat kemudian reply lagi yang mengindikasikan kalau failover bekerja. Hidupkan lagi koneksi jalur utama, maka jika konfigurasi benar, koneksi akan langsung berpindah kembali ke jalur utama.

17.14

17.14

Unknown

Unknown