Dengan

Wireless Mikrotik dan Mini Pci ubiquity XR5 atau XR2 anda bisa share

Point to Point hingga 40 KM lebih,di sini saya menggunakn Mini Pci XR5

karena tinggkat interfensi yang rendah dengan Band 5.8 Ghz …Ok peralatan

yang di butuhkan:

- Dua bijik Wireless Board Mikrotik RB 411 ,seperti gambar di bawah:

- Mini PCI Ubiquity XR5 dua bijik,seperti gambar di bawah ini:

- Out Door Box (TiBox) dua bijik,seperti gambar di bawah ini:

- Adaptor 24 Volt dua bijik,dan POE dua bijik,seperti gambar di bawah ini:

- Pigtail MMCX dua bijik,seperti gambar di bawah ini:

- Cable gland dua bijik ,dan Ring out door box dua bijik,seperti gambar di bawah ini:

- Jumper Connector N Name to N male dua bijik,seperti gambar di bawah ini:

- Antenna Grid Kenbotong 5.8 Ghz dua bijik,seperti gambar di bawah ini:

- 3M Rubber Tape,seperti gambar di bawah ini:

- Kabel STP secukupnya,seperti gambar di bawah ini:

- Pasang Wireless Mikrotik RB 411 ke Box Outdoor,seperti gambar di bawah ini:

- Selanjutnya Pasang Mini PCI XR5 ke Wireless Mikrotik RB411 dan Pigtail MMCX seperti gambar di bawah ini:

- Selanjutnya pasang antenna grid kenbotong,seperti gambar di bawah ini:

- Periksa kaki antenna grid ,jgn sampai terbalik,seperti gambar di bawah ini:

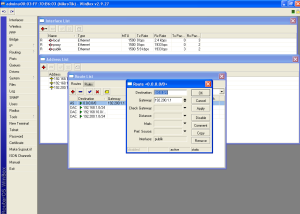

- Setelah

itu pasang antenna grid ke tower dan nyalakan Wireless Mikrotik nya,dan

buka winbox,set untuk Access Point seperti gambar di bawah ini:

- Selanjutnya Pasang Wireless Mikrotik Client di tower,kemudian set di winbox seperti gambar di bawah ini,saya menggunakan bridge:

- Tx powernya default aja,seperti gambar di bawah ini:

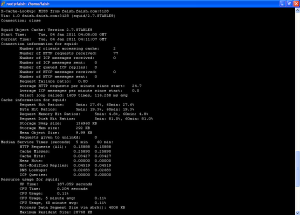

- Kemudian

Scan Access pointnya,hehe…dapet -64 ….perlu anda ingat..untuk hasil

yang memuaskan sebaiknya jumper jgn sampai loss,tidak perlu jumpernya di

putar kuat2 ke pigtail MMCX nya…sedikit direnggangkan ,kemudian di

balut dengan 3M rubber,hasil scan seperti gambar di bawah ini:

- Dengan

tingkat Loss yang rendah dan Interfensi juga rendah,Point to Point yang

akurat,sensitifitas yang tinggi,maka untuk 30 KM dapat throughput yang

sangat memuaskan,seperti gambar di bawah ini:

- Tidak perlu Power besar besar,cukup dengan :

1.Tingkat Loss yang rendah,periksa jumper

2.Sensifity yang tinggi,Mini PCI yang bagus

3.Tingkat interfensi yang rendah,Band 5.8 Ghz

4.Point to Point yang akurat,gunakan GPS

Selamat Mencoba--

Sumber

10.08

10.08

bagas

bagas